Reality Hacking

Pubblicato da Gamberetta il 14 maggio 2023 @ 00:59 in Fantasy,Insalata di Mare,Scrittura | No Comments

Prima di cominciare, una premessa: questo articolo non vuole avere finalità scientifiche. Non racconterò stupidate: fatti e dati, per quanto possibile, saranno veritieri, tuttavia l’interpretazione e le relazioni tra tali fatti e dati saranno campate per aria. Lo scopo è suggerire idee affascinanti agli scrittori di narrativa fantastica o aspiranti tali, non esporre serie ipotesi sulla natura dell’Universo.

Un po’ come quei signori che prendono le misure della Grande Piramide di Cheope, poi sfogliano un atlante astronomico, e alla fine ne deducono che gli alieni siano sbarcati in Egitto al tempo dei Faraoni. Le misure della Piramide sono corrette, così come i dati presi dall’atlante, il legame però è inventato di sana pianta. Nondimeno sono invenzioni stimolanti, ottima fonte d’ispirazione per chi vuole scrivere fantasy o fantascienza.

Ogni lato della Grande Piramide alla base misura 913,15 pollici, questo numero moltiplicato per 4 e diviso per 10 equivale a 365,26 ovvero la durata in giorni di un anno! L’altezza della Piramide è 5.819 pollici, se moltiplichiamo quest’altro numero per 100.000.000 otteniamo (circa) 91.840.000 miglia che è (quasi) la distanza fra la Terra e il Sole. Coincidenza? Non credo proprio!

Magia

Uno dei classici componenti dei romanzi fantasy è la magia. Per molti è uno degli elementi indispensabili del genere, più ancora degli Elfi. Per questa ragione, quando uno scrittore si avvicina alla magia, dovrebbe farlo avendo ben in mente come intende muoversi. Ciò vuol dire aver ben chiaro come funziona la magia, in base a quali principi, chi la può utilizzare, quali ricadute sociali ha il suo uso, e così via. In altre parole lo scrittore deve fissare le regole che governano la magia nel suo mondo.

Nella storia del fantasy la magia è stata gestita nelle maniere più diverse: c’è la magia legata a oggetti e tesori dai poteri misteriosi, c’è la magia che si avvera per intervento divino o infernale, c’è la magia accostata al paranormale – dove il telepatico o il telecinetico è il mago –, c’è la magia collegata al sacrificio, alla morte, al sesso, agli alimenti, a rituali più o meno bislacchi, e c’è infine la magia “scientifica”, ovvero quella magia che nasce da una – il più delle volte esagerata e distorta – interpretazione delle teorie scientifiche più all’avanguardia o semplicemente di moda al momento.

Questo ruolo di “motore scientifico” della magia è stato svolto dalla termodinamica, dagli studi su elettromagnetismo ed energia atomica e più di recente dalla meccanica quantistica. Il celebre fisico Richard Feynman ha scritto: “I think I can safely say that nobody understands quantum mechanics.” [Credo di poter di dire con sicurezza che nessuno comprende la meccanica quantistica.] Non è fantastico? Se neanche un Premio Nobel per la fisica ne capisce di meccanica quantistica, posso usarla nel mio romanzo come mi pare e piace e nessuno potrà venirmi a dire che sbaglio!

Così in Mari Stregati (On Stranger Tides, 1988) di Tim Powers, la magia è un connubio tra il voodoo e la meccanica quantistica. In Ash: Una Storia Segreta (Ash: A Secret History, 2000) di Mary Gentle, la meccanica quantistica è alla base della capacità di alcuni personaggi di compiere “miracoli”. E Justina Robson ha mescolato Elfi (…) e meccanica quantistica nei romanzi della serie Quantum Gravity (il primo romanzo di tale serie, Keeping It Real, 2006, è stato pubblicato anche in Italia con il titolo Lila Black). Per non parlare della lunghissima sfilza di romanzi di fantasy e fantascienza basati sull’interpretazione della meccanica quantistica che prevede l’esistenza di un numero infinito di Universi differenti.

Copertina dell’edizione inglese di Mari Stregati. Da questo romanzo Ron Gilbert ha tratto ispirazione per creare il videogioco The Secret of Monkey Island

Tutto molto bello, ma c’è un però. Le basi della meccanica quantistica sono state poste dai lavori di Max Planck (1900), Albert Einstein (1905), Henri Poincaré (1912), Niels Bohr (1913) e altri: come si vede dalle date, parliamo dell’inizio del secolo scorso. Sono passati cent’anni! La meccanica quantistica comincia a sembrare stantia, a puzzare di vecchio, inizia a essere avvolta da una patina retrofuturistica. Non escludo un prossimo avvento del quantumpunk (questo termine è già ogni tanto usato per definire certi lavori di Greg Egan o Charles Stross – secondo me a sproposito), con la meccanica quantistica a svolgere il ruolo che ha il vapore nello steampunk o molle e ingranaggi nel clockpunk.

Cos’è invece cool e moderno e all’ultima moda? La telefonia mobile, l’iPod, World of Warcraft, Internet e i computer. È giunta l’ora di buttare la decrepita meccanica quantistica e passare a una forma ben più kawaii di magia: il Reality Hacking!

Gli speaker di Hello Kitty per l’iPod: troppo kawaii!!! Sigh

Reality Hacking

Chi è un hacker? Spesso questo termine è associato alla figura del pirata informatico, del criminale che viola i sistemi di sicurezza per compiere malefatte; l’hacker è intelligente ma cattivo, e anche quando non è proprio un malfattore, di sicuro è un tipo strano da guardare con sospetto. In realtà un hacker è una persona a cui piace capire come funzionano le cose, alla stessa stregua di uno scienziato o di un filosofo. Quello che distingue l’hacker è il metodo d’indagine: l’hacker basa la propria ricerca sullo smontare le cose che studia.

Dove lo scienziato ha spesso giusto timore che un proprio intervento diretto possa influenzare i risultati di un esperimento, l’hacker non ha paura di sporcarsi le mani. Se un hacker deve capire come funziona il motore di un’automobile, lo prende, lo disfa, lo rimonta, lo modifica, lo manipola in ogni maniera. Magari così facendo non riuscirà a formulare una teoria generale sul funzionamento dei motori, impresa che potrebbe riuscire allo scienziato, nondimeno è probabile che scoprirà tutto lo scopribile riguardo quel motore e forse saprà anche costruirne una versione più efficiente.

I primi hacker si dilettavano con radio, serrature e telefoni, agivano sul mondo fisico; solo più tardi l’hacker è passato a occuparsi dei sistemi informatici e a privilegiare i “motori” virtuali. L’hacker, al pari di un filosofo, è un amante della conoscenza, non certo un delinquente. Tuttavia bisogna considerare un aspetto: se qualcuno prende la tua macchina e gli porta via il motore, anche se poi rimonta tutto quanto, ti costringe lo stesso a passare dal meccanico per verificare che davvero ogni pezzo sia a posto. Così quando un hacker penetra in qualche sistema informatico, anche se non compie nessuna attività criminale, né s’impossessa d’informazioni riservate, ugualmente costringe i responsabili a un attento riesame delle misure di sicurezza, e questo, specie per grosse organizzazioni, è di per sé un danno notevole. Dunque Hacker bravi e filosofi, forse un po’ sconsiderati.

Per farsi un’idea più precisa di chi sia un hacker, si può anche prendere in esame chi si avvicina a tale figura in altro campo: l’anatomista che si balocca con la vivisezione. Il professor Paul Pietsch, per individuare dove nel cervello delle salamandre venissero archiviati i ricordi, si è comportato come un tipico hacker: ha preso una salamandra dopo l’altra e ha tagliato cervelli, sezionato cervelli, tolti e reinseriti cervelli al contrario, mischiato parti di cervello di una salamandra con parti di cervello di un’altra salamandra, fino a trapiantare nel corpo di una salamandra il cervello di una rana. Dopo tutta questa macelleria non è riuscito a trovare le aree del cervello responsabili della memoria – poco male, l’importante è il viaggio, non arrivare![1]

Le cellule del cervello della rana nel corpo della salamandra viste al microscopio

Chiarito chi sia un hacker, con la locuzione Reality Hacking normalmente si intende un’applicazione delle tecniche di hacking al di fuori dell’ambiente informatico. Come visto non è una novità, dato che gli hacker sono antecedenti alla diffusione dei computer. Spesso questi “hack” della Realtà non sono altro che un ritorno alle origini: un tipico esempio è l’uso di una penna Bic per aprire un certo tipo di serratura o il già in altro articolo ricordato arnese per rilevare la presenza di telecamere costruito a partire da un rotolo di carta igienica. In pratica, in questa accezione, il “reality hacker” è un signore come MacGyver.

Esiste però un secondo significato per Reality Hacking: in questa seconda interpretazione, Reality Hacking vuol dire manipolare la struttura stessa della Realtà, addirittura riscrivere le leggi della fisica. Qui parliamo di vera e propria magia.

Questa magia potrebbe esistere perché l’intima natura della Realtà è quella di essere – o di comportarsi come – un computer e dunque sarebbe vulnerabile alle stesse tecniche di hacking usate contro i comuni sistemi informatici. Non stiamo parlando di filosofia hacker, parliamo di precisi interventi logico-matematici che come mettono in crisi Windows o Linux, così potrebbero mettere in crisi la Realtà stessa.

Ma prima di esaminare più da vicino le ragioni che spingono a credere che la Realtà e Windows abbiano molto in comune, bisogna analizzare con più attenzione come agisce un hacker.

Hacking for Dummies

Dicevamo che un hacker è una persona cui piace smontare le cose per capire come funzionano. Il più delle volte questo desiderio è frustrato dal fatto che le cose fanno resistenza all’essere smontate: il cofano della macchina altrui è chiuso a chiave, un adesivo sul televisore copre le viti e avverte che se lo si strappa si rinuncia alla garanzia e si può anche beccarsi una scossa, se si tocca la propria PlayStation in maniera inappropriata (no, non sto alludendo a innominabili perversioni, sto parlando dell’istallazione di un modchip) si sta violando il contratto con Sony e si rischiano multe e galera. Peggio, in molte situazioni la metafora è ancora più impietosa: l’hacker non è un signore che medita come aprire un cofano chiuso, l’hacker è solo un minuscolo moscerino all’interno del motore! È quello che succede quando si visita il sito della NASA o della Casa Bianca: si è confinati in poche pagine Web, all’interno di quelle strutture virtuali. Se si vogliono “smontare” i computer che governano il sito della NASA, prima bisogna riuscire a fuggire dalla prigione in cui ci si trova.

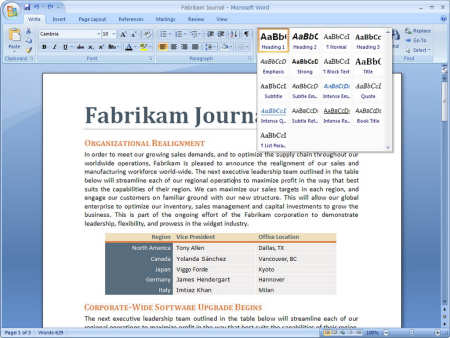

Per fare un altro esempio: sto scrivendo questo articolo usando un computer pubblico – non sono a casa mia, sono in un laboratorio di informatica –, e ho solo il diritto di usare Word e poco altro. Come faccio a “smontare” Windows, le altre applicazioni installate, lo stesso Word, se l’unica attività che posso svolgere è scrivere? Sono come il personaggio all’interno di un videogioco, come posso interagire con la Realtà “vera”, quando mi è concesso solo girare a zonzo per i cimiteri a massacrare zombie?

La risposta è che devo trovare un difetto in Word o nel videogioco. Un errore, una svista, o anche la scarsa immaginazione di un programmatore possono offrirmi l’appiglio giusto.

Una schermata di Microsoft Word 2007. Dall’hacker smaliziato può essere usato per far di più che non scrivere…

Come funziona la memoria in un computer

In pochissime parole e semplificando al massimo. Non ha importanza per gli scopi dell’articolo scendere in particolari.

Le due componenti principali di un computer sono il processore e la memoria. Il processore è il “cervello” della macchina, quello che “pensa” ed esegue i calcoli, nella memoria sono contenuti i dati da elaborare, sono contenute le istruzioni per elaborare i dati stessi (il programma) e infine sarà contenuto il risultato dell’elaborazione.

Un veloce esempio:

[1] 4 cm Base

[2] 5 cm Altezza

[3] ? cm2 Area

[4] Prendi la Base

[5] Prendi l’Altezza

[6] Esegui Base x Altezza diviso 2

[7] Scrivi il risultato in Area

Così potrebbe apparire la memoria di un computer impegnato a eseguire un programma che calcoli l’area del triangolo. Dopo che il programma è stato eseguito la memoria potrebbe essere:

[1] 4 cm Base

[2] 5 cm Altezza

[3] 10 cm2 Area

[4] Prendi la Base

[5] Prendi l’Altezza

[6] Esegui Base x Altezza diviso 2

[7] Scrivi il risultato in Area

In Area vi è appunto l’area del triangolo con base 4 e altezza 5 centimetri. Ho distinto la memoria in due zone: una rossa che contiene i dati e una azzurra che contiene il programma. Questa divisione non è fisica: i chip di memoria non sono colorati, la memoria è omogenea. E anche esaminando il contenuto di un chip, senza sapere a priori cosa dobbiamo aspettarci, è in pratica impossibile distinguere i dati dai programmi. Questo perché i programmi non appaiono in linguaggio naturale, nella memoria di un computer sono sotto forma di linguaggio macchina, ovvero di lunga sequenza numerica. Gli stessi dati sono sempre convertiti in numeri. Su un monitor vediamo immagini 2D, mondi 3D, parole, icone o demonietti rosati, nella memoria del computer sono tutti numeri. Una visione realistica della memoria appena illustrata è qualcosa del genere:

00000100 00000101 00001010 10000001 10000010 00110110 01000011

Dunque, come fa il processore a sapere come interpretare la memoria? Come fa a distinguere i numeri che rappresentano i dati dai numeri che rappresentano istruzioni da eseguire?

In base alla posizione. Il programma stesso istruisce il processore spiegando dove stanno i dati e dove no. Il processore deve solo avere un punto di partenza, di solito stabilito per convenzione, e del resto si occuperà il programma.[2] Il fatto cruciale è che il processore deve fidarsi. Non ha possibilità di capire se un numero è un dato o un’istruzione, se il programma che sta eseguendo lo rassicura che quella è un’istruzione, il processore cercherà di eseguirla, senza entrare nel merito.

Ora vediamo come potrebbe essere la memoria di Word. È solo un’ipotesi grossolana, ma non importa, non cambia il succo del discorso:

[1] Pagina 1 di testo

[2] Pagina 2 di testo

[3] Pagina 3 di testo

[4] Pagina 4 di testo

[5] Pagina 5 di testo

[...] . . .

[665] Pagina 665 di testo

[666] Formatta il testo a sinistra, a destra,

al centro o giustificato

[667] Applica grassetto, corsivo, sottolineato

[668] Salva e carica i file

[669] Converti dal formato Word ad altri formati

[670] Inserisci tabelle

[671] Inserisci disegni

[672] Controlla l’ortografia

[...] . . .

Ci sono i dati (le pagine che sto scrivendo) e c’è il programma, con le sue varie funzioni. La memoria è divisa in modo che abbia a disposizione spazio per 665 pagine di testo. Cosa succede se ne scrivo 666? Intuitivamente, dovrebbe apparire un messaggio che avverte che la memoria è terminata o qualcosa del genere. Dovrebbe perché in effetti la memoria non è terminata, di memoria ce n’è ancora parecchia, anche se è già occupata dal programma di Word.

Come dicevamo la gestione della memoria è affidata al programma medesimo, se il programma dice al processore di sovrascrivere se stesso con le parole di pagina 666, il processore obbedisce senza batter ciglio. In altri termini se il programma non svolge lui gli adeguati controlli, può auto danneggiarsi senza problemi. Se Word non si accorge che ho scritto troppo, la memoria assume questo aspetto:

[1] Pagina 1 di testo

[2] Pagina 2 di testo

[3] Pagina 3 di testo

[4] Pagina 4 di testo

[5] Pagina 5 di testo

[...] . . .

[665] Pagina 665 di testo

[666] Pagina 666 di testo (!!!)

[667] Applica grassetto, corsivo, sottolineato

[668] Salva e carica i file

[669] Converti dal formato Word ad altri formati

[670] Inserisci tabelle

[671] Inserisci disegni

[672] Controlla l’ortografia

[...] . . .

Come non si è accorto di niente Word, così non mi sono accorta di niente io. Tutto all’apparenza funziona come prima, finché non mi viene la bella idea di premere sulla barra degli strumenti l’iconcina per allineare il testo a sinistra. Come mostrato nella prima tabella della memoria di Word, le funzioni per compiere tale formattazione sono alla locazione [666], perciò quando premerò il bottoncino, il processore andrà a eseguire le istruzioni che si trovano alla locazione [666], solo che in tale locazione adesso c’è quello che ho scritto io!

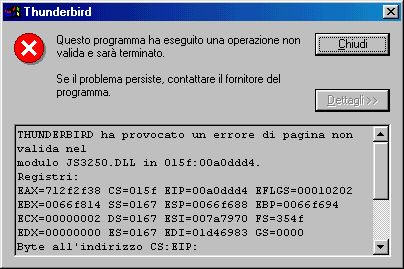

Cosa accadrà? Be’, è molto probabile che del testo in italiano, tradotto in numeri e reinterpretato come istruzioni per un processore, non abbia significato. Le istruzioni ordineranno magari di dividere per 0, leggere una locazione di memoria in posizione negativa, o compiere altre operazioni insensate. Quasi certamente comparirà il famigerato messaggio:

“Questo programma ha eseguito una operazione non valida e sarà terminato, ecc. ecc.”

Un messaggio tristemente famoso

Poco male, al massimo avrò perso le pagine scritte finora. Mettiamo però che quella pagina 666 non l’abbia scritta a casaccio, mettiamo che le prime 665 siano scritte in italiano, ma la 666 sia scritta in maniera tale che, interpretata come istruzioni per un processore, dica: “cancella tutti i file sul disco rigido.”

Cosa succederebbe premendo l’iconcina dell’allineamento a sinistra? Esatto, Word spazzerebbe tutto il contenuto del disco rigido!

Dovrei essere ben scema per fare una cosa del genere. Però ci sono altri utilizzi per questa “bella” scoperta: ad esempio potrei mandare una mail alla signora Troisi, spacciandomi per una sua fan sfegatata che gradirebbe tanto un parere su un raccontino che mi sono permessa di allegare… e per sicurezza non avrò sovrascritto la funzione di formattazione del paragrafo, ma la funzione chiamata ogni volta che si chiude un documento.

Le possibilità sono illimitate: prima di cancellare tutti i file potrei fare in modo che il .doc avvelenato sia spedito a tutti i contatti nella rubrica di Licia Troisi con come soggetto “Il mio nuovo romanzo!”. E così colpirei oltre lei anche tutti quelli che conosce…

Salve! Sono l’angioletto che alberga nel cuore di ognuno di voi. Non date retta a quel che dice Gamberetta, lei è una ragazza kattiva! Pensate che quando le ho detto chi ero mi ha chiesto di pagare l’affitto! Non seguite il suo brutto esempio!

Tra l’altro non è necessario Word: questo tipo di problemi si possono riscontrare in un sacco di programmi diversi. Oltre ai .doc si possono avvelenare immagini JPEG, skin per Winamp, cursori animati, salvataggi per videogiochi, e in pratica qualunque tipo di dato.

Ci sarebbe da domandarsi come mai i programmi non controllino con maggior attenzione i “confini” della memoria da loro gestita. In verità lo fanno, non è così semplice “sovvertire” Word, ma spesso capita che qualche particolare sfugga:

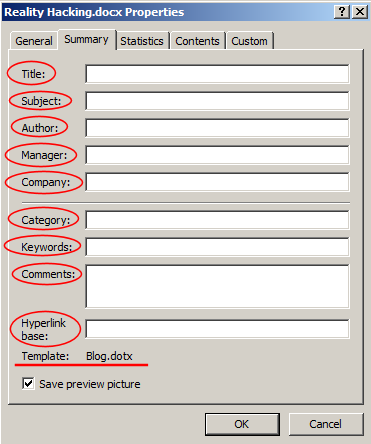

Il Sommario delle proprietà di questo articolo. Almeno dieci opportunità per l’aspirante hacker

Word non deve solo controllare che io non sconfini scrivendo una pagina dietro l’altra, ma anche che non usi la stessa tecnica inserendo i dati in titolo, soggetto, autore, ecc. Non solo, si noti lì in basso, quel Template: blog.docx. Non posso scrivere niente, ma è probabile che possa rinominare il file blog.docx in maniera opportuna per fare disastri, se Word non svolge gli adeguati controlli.[3] E questa è solo una delle decine di finestre di dialogo dentro Word, ognuna delle quali ha al proprio interno numerosi “appigli” dove io posso intervenire. In altri termini Word non deve compiere un controllo ne deve compiere centinaia se non migliaia. Basta una svista, una dimenticanza, un attimo di pigrizia da parte dei programmatori – basta un controllo saltato perché un hacker possa intrufolarsi.

Avendo in mente questo esempio legato a Word, come potrebbe un hacker sfuggire dal “contenimento” del sito NASA? Magari inserendo i dati giusti nel “search” in alto a destra. O lì dove c’è “Subscribe to NASA Updates” e c’è il posto dove mettere un indirizzo di email: forse il computer che elaborerà quell’indirizzo non svolgerà tutti i dovuti controlli e dunque sarà possibile impostare un indirizzo di posta elettronica tale che costringa il sistema che lo legge a prendere tutti i documenti segreti riguardanti Roswell e spedirli a ogni giornale del globo…

Esistono molte altre tecniche (Wikipedia ne elenca una ventina, ognuna con varie “specializzazioni”. Per la cronaca, l’esempio di Word rientra nei buffer overflow, mentre per il sito NASA potrebbe essere un code injection), ma il principio non cambia: si cerca un pertugio e lo si sfrutta. Word è vulnerabile, il sito della NASA è vulnerabile, lo è anche la Realtà?

|

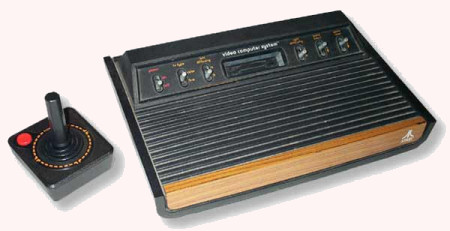

NOTA STORICA Leggenda metropolitana vuole che certi problemi nascano con Windows e Microsoft. Microsoft apposta lascerebbe nei suoi programmi queste vulnerabilità per consentire al Servizio Segreto degli Stati Uniti, alla CIA, all’FBI e ai Figli di Satana di entrare nei computer dei comuni cittadini, ignari del complotto. Nel 1977 esce in America una delle prime console per videogiochi a cartuccia: l’Atari VCS (Video Computer System – successivamente rinominato Atari 2600). Le vendite all’inizio sono relativamente modeste, il primo anno Atari vende 250.000 unità, poi pian piano i videogiochi riscuotono sempre maggior successo e nel 1982 Atari vende 8 milioni di console.

Cosa succede? Questo trattamento impedisce alla console di leggere in maniera corretta la cartuccia. La memoria è caricata in parte con i dati giusti in parte con valori casuali. Com’è facile immaginare, nove volte su dieci questo porta solo ad aborti inutilizzabili. Lo schermo si riempie di righe o di disegni strani e non si può giocare. Tuttavia ogni tanto capita che da questa operazione degna del dottor Frankenstein, da questo mischiare parti di gioco con frattaglie digitali, nasca un nuovo gioco, simile all’originale ma con interessanti variazioni.

Il “friggere”, l’accendere e spegnere velocemente la console, è una forma primitiva e brutale di hacking, ma in principio non diversa da quanto illustrato con Word. |

La Realtà è un computer

Una delle ipotesi cosmologiche più antiche è che noi viviamo in una simulazione. Già nel quarto secolo prima di Cristo il filosofo cinese Zhuangzi, dopo aver appena sognato di essere una farfalla, si domandava se davvero le cose stessero così oppure se non fosse la farfalla ad aver appena iniziato a sognare di essere Zhuangzi.

Dopo di lui a occuparsi dello stesso argomento è stata una sfilza lunghissima di scienziati e filosofi, da Platone e Cartesio in giù. Cambiando i tempi è cambiata l’estetica del problema: non si parla più dei sogni delle farfalle, bensì di cervelli in una vasca e di mondi virtuali. Purtroppo è chiaro che si tratta di estetica: anche assumendo che l’ipotesi della simulazione sia veritiera, non c’è alcuna prova che privilegi un computer rispetto al cervello di una farfalla. E questo è un guaio, perché se la Realtà è davvero il sogno di una farfalla è difficile che si possano applicare le precise tecniche di hacking viste più sopra.

A meno che anche il cervello della farfalla sia un’astrazione. Questa è l’ipotesi più radicale e affascinante: forse siamo in una simulazione, forse siamo in una simulazione di una simulazione, forse no, ma in ogni caso la Realtà “vera”, la base su cui si fonda direttamente il nostro Universo o la catena delle simulazioni, è un computer.

La tradizionale visione della Realtà vede alla base le leggi fisiche, le leggi fisiche manipolano la materia e come sottoprodotto generano informazione. La gravità (legge fisica) fa cadere una mela in testa a Newton (manipolazione della materia) e Newton si mette a scarabocchiare teorie (informazione).

Il nuovo paradigma mette come base ontologica l’informazione. L’informazione genera le leggi fisiche che a loro volta manipolano la materia. La Realtà ha l’aspetto della memoria di un computer. Il mondo tridimensionale che percepiamo è solo un’interpretazione dei dati numerici che lo rappresentano.

Un file JPEG interpretato da Photoshop o Paint è una mela, un’automobile, un ragazzo, un paesaggio, andando a vedere quel file senza il filtro dell’interprete, vedremmo solo una sfilza di 0 e di 1. Così è per la Realtà: la sua intima natura è di essere una landa numerica, il nostro cervello, agendo come Photoshop e soci, ci fa credere che esistano mele, automobili, ragazzi, e così via.

Le stesse leggi fisiche non esistono in un inaccessibile e distinto reame perfetto (il mondo delle idee platonico) bensì sono scritte nel tessuto della Realtà, anche loro sequenze numeriche. Nella stessa maniera con cui era in memoria quel programma per calcolare l’area del triangolo, così nella Realtà sono elencante le leggi della fisica. Questo implica che in teoria le leggi fisiche possono essere modificate a piacimento, anche se, in quest’ottica, la fisica come l’intendiamo è solo una modalità d’interpretazione. Il “vero” livello fisico è la lunghissima sequenza di 0 e di 1.

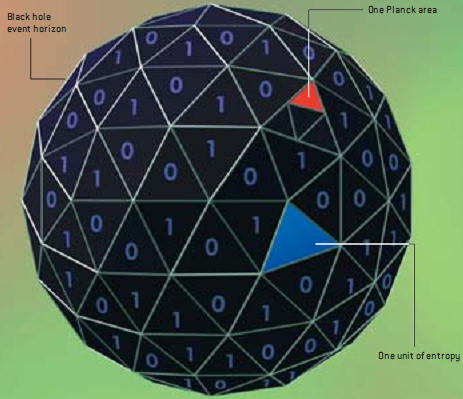

Questa interpretazione della Realtà prende il nome di principio olografico.

Come un ologramma è in grado di riprodurre immagini tridimensionali a partire da una pellicola fotografica, così la Realtà può generare l’illusione di un mondo a più dimensioni partendo dall’informazione.

La Realtà di continuo computa se stessa usando e manipolando le informazioni che la compongono. Energia e materia sono solo accidenti rispetto a questo livello più profondo di esistenza, nello stesso identico modo nel quale le immagini che passano su un monitor sono solo riflesso parziale e inaccurato di quanto sta avvenendo nelle viscere del computer a cui è collegato.

Recenti studi sull’entropia dei Buchi Neri hanno dimostrato che in effetti il principio olografico potrebbe avere un fondamento. Non solo, tali studi hanno anche permesso di calcolare quanta informazione potrebbe contenere teoricamente l’Universo. Se la Realtà è un computer e il nostro Universo percepito è l’unico, al massimo la memoria è espandibile fino a 10122 bit. Più o meno l’equivalente di:

226.570.000.000.000.000.000.000.000.000.000.000.000

.000.000.000.000.000.000.000.000.000.000.000.000

.000.000.000.000.000.000.000.000.000.000.000.000

DVD registrabili.

L’entropia di un Buco Nero vista come informazione sulla superficie dell’orizzonte degli eventi. No, non chiedetemi di spiegarlo!

Ma come premettevo all’inizio questo non è un articolo scientifico, dunque tralascerò di discutere in dettaglio le prove a favore e contrarie al principio l’olografico, e assumerò che tale principio davvero rappresenti la Realtà.

Hacker in azione

Abbiamo gli hacker, abbiamo tecniche sviluppate per attaccare i sistemi informatici, stiamo supponendo che la Realtà sia un computer: è giunto il momento della magia!

Nel ruolo di hacker della Realtà il nostro primo compito è scoprire dove siano i pertugi, dove i controlli siano troppo rilassati e dove i programmatori sono stati pigri. Sperando che i pertugi esistano, i controlli siano carenti e i programmatori sul serio pigri. Se pensiamo che la Realtà sia frutto di elaborazioni caotiche, senza nessuna particolare finalizzazione, è probabile che sia possibile scoprire un gran numero di vulnerabilità sfruttabili. Anche se la Realtà è stata creata da qualche entità sovrannaturale, di bug potrebbero essercene a iosa. In fondo per i personaggi di un videogioco i programmatori sono divinità, eppure tale afflato divino non impedisce loro di compiere errori a ogni piè sospinto.

Da dove cominciare? A differenza di Word o del sito della NASA, non è subito evidente dove possiamo “scrivere”, dove possiamo cercare di uscire dai confini. E in effetti non ho una risposta sicura: pronunciare certe sequenze di parole potrebbe essere sufficiente, o generare certi suoni, o anche semplicemente pensare determinate idee. Qualunque tipo di rituale potrebbe imbattersi e sfondare i limiti imposti dalla Realtà. Come quando va in crash un videogioco: è stato perché sei entrato nel tal villaggio armato di spada? O perché hai girato la testa mentre la luce del sole colpiva la corazza del nemico più vicino? O è stato quando hai cercato di vendere il tal anello a quell’altro personaggio mentre rimettevi a posto lo scudo?

Questa è forse la ragione per la quale i riti magici tramandati dalle epoche più antiche non funzionano. Perché chi ha riportato il rito non ha colto in che maniera scattava il buffer overflow: forse per via del disegno del pentagramma, forse per il tono della voce di chi recitava l’incantesimo, forse per la posizione delle persone presenti, forse per colpa della luce della Luna. Le possibilità sono praticamente infinite, è il classico cercare l’ago nel pagliaio.

L’unica possibilità è imbattersi per caso in uno “strappo” nella Realtà e riuscire a ricostruire come sia potuto avvenire. L’ostacolo più grande è dovuto al fatto che non c’è corrispondenza spaziale fra la Realtà – la memoria del computer cosmico – e il mondo illusorio che vediamo.

Per illustrare la teoria del caos viene spesso usato l’esempio di una farfalla che sbatte le ali e dall’altra parte del mondo crolla un palazzo. La spiegazione che ne da la teoria del caos è che la farfalla sbattendo le ali ha modificato, sebbene in maniera minuscola, lo stato atmosferico intorno a lei. Questa microscopica variazione ne ha innescate altre, e in una reazione a catena le alterazioni si sono propagate fino a cambiare la rotta di un tornado dall’altra parte del globo. Il tornado ha spianato il palazzo.

È un’idea che ha avuto un successone ed è alla base di una marea di film e romanzi. Tanto per non citare sempre i soliti titoli, si può leggere Effetto Valanga (Depression or Bust and Dawnman Planet, 1974) di Mack Reynolds, nel quale la decisione di un tizio di annullare l’ordine per un nuovo frigorifero porta al collasso l’economia mondiale.

Copertina di Effetto Valanga

Lasciando da parte la teoria del caos, proviamo a interpretare il crollo partendo dai principi del Reality Hacking: la farfalla, con il suo frenetico battito d’ali, ha compiuto in maniera involontaria un’azione che ha sforato i confini previsti. A quel punto i successivi battiti d’ali non erano più solo battiti d’ali, stavano modificando zone della Realtà che non avevano niente a che vedere con la farfalla. Da questo inquinamento semi casuale della memoria ontologica è nato il crollo del palazzo. Forse il tornado è stato di colpo traslato in un’altra locazione, o forse le informazioni alla base delle fondamenta di cemento armato del palazzo sono diventate un budino numerico senza alcun equivalente nel nostro mondo percepito: le fondamenta sono letteralmente sparite e il palazzo è venuto giù.

La fregatura è che la farfalla non si è accorta di niente. Né è probabile che chi ha assistito al crollo, o chi ne ha studiato le cause, sia stato in grado di risalire all’hacking compiuto dalla farfalla. La farfalla ha compiuto un atto di vera magia, un miracolo, ma nessuno se ne è reso conto. La Realtà potrebbe essere più “fragile” di quanto non sembri, potrebbe subire continui mutamenti al di fuori delle previste computazioni, e tutto ciò potrebbe passare inosservato.

La piccola – microscopica – speranza è che un bel giorno invece di crollare un palazzo dall’altra parte del mondo, al battito d’ali della farfalla corrisponda un sensibile effetto vicino. A quel punto, avendo la farfalla conoscenza del Reality Hacking, potrebbe iniziare a compire magie consapevoli, studiandone i risultati. Da questi risultati dedurrebbe il funzionamento del linguaggio macchina della Realtà e infine potrebbe eseguire ogni sorta di hacking e cambiare l’Universo a piacimento.

Purtroppo ci sono ancora un altro paio d’inconvenienti. Il primo è che è raro che un “hack” abbia effetti immediati. Non solo c’è una distanza di spazio, ma anche di tempo. Come visto con Word, l’effetto dell’operazione di hacking si manifestava solo quando premevo il pulsantino dell’allineamento a sinistra: così la farfalla potrebbe aver minato le fondamenta del palazzo dall’altra parte del mondo, ma l’effettiva trasformazione da cemento a inconsistente blob numerico potrebbe avvenire solo quando un signore a Pechino esce di casa con in tasca un fazzoletto a strisce verdi e un cappello color fragola.

La radicata convinzione che la magia funzioni solo al verificarsi di determinati eventi cosmici o in base allo stato d’animo di chi vuole attuarla potrebbe avere un fondamento. Quando una persona crede nella magia, la magia non si avvera perché il mago ha avuto fede ma perché l’atto di credere è forse stato l’equivalente di premere il pulsantino. La magia era già stata compiuta, attendeva solo di essere computata dalla Realtà. Così un allineamento planetario potrebbe essere un altro pulsantino premuto, che mette in moto una magia già impostata.

Il secondo inconveniente è che se la Realtà è gestita da qualcuno, se è frutto del lavoro di qualche divinità, è probabile che i bug vengano corretti via via che sono scoperti. Ogni volta che un hacker della Realtà riesce a compiere una magia, il programmatore divino se ne accorgere e tampona quella falla. In questo scenario diventa via via sempre più difficile portare a termine l’opera di hacking.

Anche in questo caso si può trovare un legame con la visione tradizionale della magia. La magia, in un tempo remotissimo o mistico, sarebbe stata diffusissima ma sarebbe sparita soffocata dalla scienza e dal razionale. Forse. O forse il Programmatore Cosmico si è dato una mossa e ha cominciato a correggere i difetti presenti nei Sacri Algoritmi da lui creati.

Appurato che essere un hacker della Realtà non è impresa facile, si può spostare il discorso in direzione della narrativa.

Come potrebbe comportarsi un hacker della Realtà in un romanzo? Innanzi tutto dovremmo decidere quanto è riuscito a penetrare i segreti della memoria cosmica. Potrebbe essere quasi alle prime armi. I suoi hack potrebbero solo avere risultati limitati e le procedure essere macchinose e incerte.

Il nostro hacker, non ancora sicurissimo delle proprie conoscenze arcane, potrebbe avere una marea di tic e fisime, per la gioia di amici e parenti. Potrebbe compiere di continuo ogni sorta di rituale, e ogni gesto avere per lui significanti insondabili ai più: come dispone le posate prima di mangiare, l’ordine con cui legge gli articoli a pagina 12 in un quotidiano, la maniera con cui alterna aggettivi e avverbi mentre parla, il numero di chicchi d’uva che dispone su una crostata. Lui sa che tutto potrebbe rivelare una possibile vulnerabilità nella Realtà, i suoi amici sono scettici. Non può neanche dar loro dimostrazioni: perché anche quando un hack gli riesce, o crede che gli sia riuscito, gli effetti potrebbero manifestarsi solo se dovesse piovere nelle successive 37 ore o se un passeggero salito sul bus diretto in centro perdesse il portafogli prima di scendere.

Dal punto di vista narrativo però è una manna: da un lato ci sono le basi per ogni sorta di situazione comica, imbarazzante, divertente, bislacca, dall’altro il nostro eroe potrebbe sconfiggere il malvagio demone Birbone a pagina 210 perché a pagina 3 ha compiuto l’adeguato hack con il sapone mentre si lavava la faccia e ora mette in funzione la magia dipingendo di rosso una stella di carta (attenzione però: il lettore curioso che torni a rileggere pagina 3 deve rendersi conto che la storia del sapone non era casuale e poter ricostruire la sequenza logica di avvenimenti – da pagina 3 a pagina 210 – che rendono possibile l’hacking. In altre parole il fatto che il Reality Hacking possa essere usato come facile deus ex machina non deve impigrire lo scrittore).

Un secondo prototipo di hacker potrebbe avere conoscenze più approfondite. Ha padronanza del linguaggio macchina della Realtà ed è in grado di cambiare le leggi stesse che regolano l’illusione dell’Universo. Altera dati e programmi nella memoria della Realtà come gli pare e piace. Qui il romanzo potrebbe essere incentrato sui rischi insiti nell’esistenza di tali hacker. Argomento con una nobile tradizione letteraria, a partire dal racconto di H.G. Wells L’Uomo dei Miracoli (The Man Who Could Work Miracles, 1896).

Locandina del film ispirato al racconto di Wells

Un terzo hacker potrebbe essere un personaggio in un videogioco prossimo venturo: i programmatori hanno esagerato con l’Intelligenza Artificiale e costui, grazie a un possibile hacking della sua Realtà, riesce a evadere dai confini del gioco. Girando su Internet scopre com’è fatto il mondo e si ingegna a far trasferire il proprio programma in qualche server tranquillo ospitato ai Caraibi. Sennonché inizia a sospettare che anche la nostra di Realtà possa essere una simulazione e in men che non si dica si trova ad “hackerare” livelli diversi di Realtà non tanto gli uni dentro gli altri, ma gli uni mescolati agli altri (una conseguenza del principio olografico è che la coerenza non ha niente a che fare con quella che noi percepiamo come tale).

Caveat emptor

Il Reality Hacking può essere argomento per interessanti disquisizioni filosofiche, può essere la base per il sistema magico di un romanzo fantasy, ma può anche essere usato da fattucchiere e ciarlatani vari per dare alle proprie truffe una passata di vernice pseudo scientifica. Facendo ricerche sul Web ne ho incontrati più d’uno di questi buontemponi. Non moltissimi a dir la verità, ma sono sicura che aumenteranno col tempo.

Dunque, per i più facilmente impressionabili ricordo che:

- Di hacker della Realtà non ne esiste nemmeno uno. Come non esistono i maghi. Chiunque si spacci per tale, magari chiedendo pure soldi, è un truffatore.

- Il Reality Hacking, almeno nelle sue presunte applicazioni pratiche, non ha alcun legame con il misticismo indiano, il calendario Maya, le tecniche di respirazione Yoga, i Rosacroce, i cerchi nel grano, Machu Picchu, il mostro di Loch Ness e Orejona: la donna dalle lunghe orecchie che giunta sulla Terra da Venere si accoppiò con i tapiri dando origine al genere umano. Chiunque venda testi, corsi, enciclopedie su questi argomenti spacciandoli per propedeutici al Reality Hacking è anche lui un truffatore.

Orejona e la sua astronave

Libri di sicurezza informatica che parlino delle tecniche di hacking possono essere utili (e in ogni caso è tutta Cultura che cola), tuttavia pensare, partendo da queste letture, di “hackerare” la Realtà, è come pretendere di pilotare un F-16 dopo aver fatto pratica costruendo aeroplanini di carta.

Bibliografia

Facendo una ricerca su emule con termini quali “hack”, “hacker”, “hacking” abbinati a “ebook”, “pdf” o “chm” è possibile reperire decine e decine di titoli. Con un po’ di pazienza si può avere sotto mano un’enorme biblioteca dedicata alla materia. Questo senza neanche scomodare le migliaia di siti e le altre risorse via Web.

Tra la marea di testi che ho scaricato, i seguenti mi sembrano i più interessanti, almeno dal punto di vista del neofita (e nessuno obbliga a leggerli dall’inizio alla fine, per succhiare buone idee utili al fantasy basta dedicarsi ai capitoli più intriganti!): Hacking for Dummies (seconda edizione, 2007) di Kevin Beaver. Nella tradizione dei manuali for Dummies (per Gonzi), è un testo facile da seguire. Un po’ dispersivo e certi argomenti di grande interesse sono solo sfiorati.

Hacking for Dummies (seconda edizione, 2007) di Kevin Beaver. Nella tradizione dei manuali for Dummies (per Gonzi), è un testo facile da seguire. Un po’ dispersivo e certi argomenti di grande interesse sono solo sfiorati. Hacking Exposed (quinta edizione, 2005) di J. Scambray, S. McClure e G. Kurtz. Molto più tecnico e approfondito. Pieno di esempi e spiegazioni passo passo che però spesso per essere capite richiedono un’infarinatura di programmazione.

Hacking Exposed (quinta edizione, 2005) di J. Scambray, S. McClure e G. Kurtz. Molto più tecnico e approfondito. Pieno di esempi e spiegazioni passo passo che però spesso per essere capite richiedono un’infarinatura di programmazione. Hacking a Terror Network (2004) di Russ Rogers. Questo è una sorta di romanzo che mentre dipana la sua storia illustra diversi argomenti legati alla sicurezza informatica. Giudicato dal punto di vista letterario è un festival dell’inforigurgito, d’altro canto l’intenzione didattica del testo è dichiarata esplicita fin da subito. Libro interessante, può essere utile per capire dove inserire nelle proprie storie elementi all’avanguardia in ambito informatico.

Hacking a Terror Network (2004) di Russ Rogers. Questo è una sorta di romanzo che mentre dipana la sua storia illustra diversi argomenti legati alla sicurezza informatica. Giudicato dal punto di vista letterario è un festival dell’inforigurgito, d’altro canto l’intenzione didattica del testo è dichiarata esplicita fin da subito. Libro interessante, può essere utile per capire dove inserire nelle proprie storie elementi all’avanguardia in ambito informatico.

Come sovente accade per questi argomenti in italiano non c’è molto. Uno dei pochi è  L’Arte dell’Hacking (Hacking: The Art of Exploitation, seconda edizione, 2008) di Jon Erickson.

L’Arte dell’Hacking (Hacking: The Art of Exploitation, seconda edizione, 2008) di Jon Erickson.

Copertina di Hacking for Dummies

Il principio olografico è una seria teoria scientifica, e per tale ragione è esposta in libri come: An Introduction to Black Holes, Information, and the String Theory Revolution – The Holographic Universe (2005) di L. Susskind e J. Lindesay. Un testo che se fosse stato scritto in cinese l’avrei capito di più!

An Introduction to Black Holes, Information, and the String Theory Revolution – The Holographic Universe (2005) di L. Susskind e J. Lindesay. Un testo che se fosse stato scritto in cinese l’avrei capito di più!

Un filo più semplice è l’articolo di Paul Davies The implications of a holographic universe for quantum information science and the nature of physical law.

Un’introduzione del tutto comprensibile si trova nell’articolo scritto per Scientific American (agosto 2003) da Jacob D. Bekenstein Information in the Holographic Universe.

Invece il libro di Michael Talbot  Tutto è Uno (The Holographic Universe, 1991) è pseudo scienza. Talbot comincia bene ma presto scivola in un delirio paranormale che mescola gli ologrammi con Jung, l’LSD, i sogni premonitori, l’agopuntura, l’aura, i poteri ESP e chi più ne ha più ne metta. Stabilito che sono tutte baggianate, è una lettura divertente.

Tutto è Uno (The Holographic Universe, 1991) è pseudo scienza. Talbot comincia bene ma presto scivola in un delirio paranormale che mescola gli ologrammi con Jung, l’LSD, i sogni premonitori, l’agopuntura, l’aura, i poteri ESP e chi più ne ha più ne metta. Stabilito che sono tutte baggianate, è una lettura divertente.

Copertina di Tutto è Uno

Segnalo inoltre due libri a mio avviso bellissimi che offrono un’ottima introduzione ai più interessanti aspetti della fisica e dell’informatica: Gödel, Escher, Bach: Un’Eterna Ghirlanda Brillante (Gödel, Escher, Bach: an Eternal Golden Braid, 1979) di Douglas Hofstadter.

Gödel, Escher, Bach: Un’Eterna Ghirlanda Brillante (Gödel, Escher, Bach: an Eternal Golden Braid, 1979) di Douglas Hofstadter. La Mente Nuova dell’Imperatore (The Emperor’s New Mind: Concerning Computers, Minds and The Laws of Physics, 1989) di Roger Penrose.

La Mente Nuova dell’Imperatore (The Emperor’s New Mind: Concerning Computers, Minds and The Laws of Physics, 1989) di Roger Penrose.

Copertina di Gödel, Escher, Bach: Un’Eterna Ghirlanda Brillante

Infine, chi è rimasto affascinato dalla figura di Orejona potrà trovare pane per i suoi denti nelle opere del famoso ufologo e fanta-archeologo Peter Kolosimo. In particolare Orejona compare nel classico: Non è Terrestre (1968). E sì, “Peter Kolosimo” era italiano – è morto nell’84 – il suo vero nome era Pier Domenico Colosimo.

Non è Terrestre (1968). E sì, “Peter Kolosimo” era italiano – è morto nell’84 – il suo vero nome era Pier Domenico Colosimo.

Copertina di Non è Terrestre

* * *

note:

[1] In realtà uno degli scopi dell’esperimento era proprio quello di dimostrare se la memoria fosse o no localizzata; se a determinati ricordi corrispondessero determinate aree nel cervello. I risultati paiono avvalorare la tesi che la memoria nelle salamandre è distribuita.

[2] Una tabella della memoria un pizzico più precisa prima dell’esecuzione del programma potrebbe essere questa:

[1] ???

[2] ???

[3] ???

[4] ???

[...] . . .

[500] Inizio ««

[501] Definisci la locazione [1] come contenente la Base

[502] Definisci la locazione [2] come contenente l’Altezza

[503] Definisci la locazione [3] come contenente l’Area

[504] Leggi da tastiera un dato e inseriscilo in Base

[505] Leggi da tastiera un dato e inseriscilo in Altezza

[506] Preleva dalla memoria la Base

[507] Preleva dalla memoria l’Altezza

[508] Esegui Base x Altezza diviso 2

[509] Scrivi il risultato in Area

[510] Stampa sullo schermo il contenuto di Area

[511] Fine

Per convenzione, stabiliamo che tutti i programmi inizino dalla locazione [500].

[1] ? cm Base

[2] ? cm Altezza

[3] ? cm2 Area

[4] ???

[...] . . .

[500] Inizio

[501] Definisci la locazione [1] come contenente la Base

[502] Definisci la locazione [2] come contenente l’Altezza

[503] Definisci la locazione [3] come contenente l’Area

[504] Leggi da tastiera un dato e inseriscilo in Base ««

[505] Leggi da tastiera un dato e inseriscilo in Altezza

[506] Preleva dalla memoria la Base

[507] Preleva dalla memoria l’Altezza

[508] Esegui Base x Altezza diviso 2

[509] Scrivi il risultato in Area

[510] Stampa sullo schermo il contenuto di Area

[511] Fine

La memoria dopo che il processore ha eseguito le prime quattro istruzioni.

[1] 4 cm Base

[2] 5 cm Altezza

[3] 10 cm2 Area

[4] ???

[...] . . .

[500] Inizio

[501] Definisci la locazione [1] come contenente la Base

[502] Definisci la locazione [2] come contenente l’Altezza

[503] Definisci la locazione [3] come contenente l’Area

[504] Leggi da tastiera un dato e inseriscilo in Base

[505] Leggi da tastiera un dato e inseriscilo in Altezza

[506] Preleva dalla memoria la Base

[507] Preleva dalla memoria l’Altezza

[508] Esegui Base x Altezza diviso 2

[509] Scrivi il risultato in Area

[510] Stampa sullo schermo il contenuto di Area

[511] Fine ««

La memoria poco prima del termine del programma, assumendo che l’utente abbia inserito come base e altezza del triangolo i valori 4 e 5.

[3] Non sto parlando di ipotesi assurde: è possibile “hackerare” l’ultima console Nintendo, il Wii, semplicemente chiamando nell’opportuna maniera il cavallo del protagonista di un videogioco!

Approfondimenti:

Homepage di Phrack, la più famosa rivista dedicata all’hacking

Homepage di Phrack, la più famosa rivista dedicata all’hacking

Homepage di 2600 (niente a che vedere con la console), la seconda più famosa rivista dedicata all’hacking

Homepage di 2600 (niente a che vedere con la console), la seconda più famosa rivista dedicata all’hacking

Il Chaos Computer Club, uno tra i più celebri gruppi di hacker

Il Chaos Computer Club, uno tra i più celebri gruppi di hacker

Il principio olografico su Wikipedia

Il principio olografico su Wikipedia

Information in the Holographic Universe di Jacob D. Bekenstein

Information in the Holographic Universe di Jacob D. Bekenstein

The implications of a holographic universe for quantum information science and the nature of physical law di Paul Davies

The implications of a holographic universe for quantum information science and the nature of physical law di Paul Davies

The Origin and Significance of the Great Pyramid di C. Staniland Wake

The Origin and Significance of the Great Pyramid di C. Staniland Wake

AtariAge: ogni sorta di notizia sulle console Atari

AtariAge: ogni sorta di notizia sulle console Atari

L’esperimento di Paul Pietsch

L’esperimento di Paul Pietsch

Hacking for Dummies su Amazon.com

Hacking for Dummies su Amazon.com

Hacking Exposed su Amazon.com

Hacking Exposed su Amazon.com

Hacking a Terror Network su Amazon.com

Hacking a Terror Network su Amazon.com

Hacking: The Art of Exploitation su Amazon.com

Hacking: The Art of Exploitation su Amazon.com

L’Arte dell’Hacking su iBS.it

An Introduction to Black Holes, Information And The String Theory Revolution su Amazon.com

An Introduction to Black Holes, Information And The String Theory Revolution su Amazon.com

The Holographic Universe su Amazon.com

The Holographic Universe su Amazon.com

Tutto è Uno su iBS.it

The Holographic Universe su Amazon.com

The Emperor’s New Mind su Amazon.com

The Emperor’s New Mind su Amazon.com

La Mente Nuova dell’Imperatore su iBS.it

Non è terrestre su iBS.it

On Stranger Tides su Amazon.com

On Stranger Tides su Amazon.com

Mari Stregati su Delos Store

Keeping It Real su Amazon.com

Keeping It Real su Amazon.com

Lila Black su iBS.it

Effetto Valanga su Delos Store

The Man Who Could Work Miracles leggibile online

The Man Who Could Work Miracles leggibile online

URL dell'articolo: http://fantasy.gamberi.org/2023/05/14/reality-hacking/

Battlezone. Le montagne appaiono appiattite, in alcune occasioni si hanno vite infinite.

Battlezone. Le montagne appaiono appiattite, in alcune occasioni si hanno vite infinite.